李吴松

摘 要:在云计算环境中, 运行环境的开放性对计算机信息安全造成了严重的威胁。云系统中大量用户的重要资料和相关数据对攻击者有着巨大的诱惑。如果计算机能够快速准确识别出动态系统中的可疑云终端用户,同时对用户的可疑行为进行判断分析,这将对云安全保障有着重要的意义。本文主要应用博弈论,来判断云终端用户动态行为是否异常,建立了以动态博弈为基础的用户行为解析模型。通过对用户历史行为及当前行为进行分析,把云服务供应商和云终端用户的防卫、攻击等一系列动态行为转化为动态不完备信息博弈。再以該模型为基础,鉴别用户的种类、信任等级并对更改结果进行探讨。企业可根据博弈结果可以动态调整用户信任等级,并采取相应的控制措施保证云系统安全。

关键词:云计算;用户行为分析;动态博弈

一、国内外研究现状及分析

互联网用户行为分析方面,中外学者都有研究。文献 [1] 中赵洁等人发现了具体化的信用级别和信用依据有着密切关联。文献 [2]中林闯在2008年创建了可信化用户行为的预测、评价及控制框架。林闯在另一篇文章[3]中还提到了运用bayes网络,也能够推断用户行为可信度,文献[4]中田立勤以此作基础,依靠博弈论理论来实现行为可信度推理结果,并将其应用到信息安全分析方面,效果显著,值得推广。文献[5]主要研究了无线互联网中,通过使用bayes博弈来完成恶意节点和普通节点的区分和共存。文献[6]建立了服务提供者甄别入侵者的博弈模型。文献[7]中王洋等人则把博弈理论和随机Petri网向联系,发明了Petri博弈网,特别关注了互联网安全系统中入侵者和防御者的联系。

上述这些方法都存在一定缺陷和局限性,文献 [1]立足于宏观,探讨了用户行为信任度的全面构架、管理体制等方面的问题,却忽略对云端用户的特性思考。文献[2,3]运用bayes网络进行可信化用户行为的预控,却没有考虑有些用户通过造假、隐瞒来提升信用等级。文献[4]应用博弈理论,想到了用户可能会欺瞒,然而文章中的博弈论却是静态博弈。文献[5~7]中的博弈模型也都没有针对云系统用户动态行为去设计。

本文综合以上文献的研究成果,在研究云终端用户动态行为时应用了动态博弈理论,把云终端用户和云服务供应商间的攻击防御转变成不完全信息动态博弈,通过用户过去及现在行为,来判别云终端用户的类型、信用等级,并进行相应的调整修改。

作者经过多次监测子博弈中云终端用户行为,并结合过往行为和信用级别,采用阻止用户登录访问等举措,以降低减少云服务提供商被分布式拒绝服务攻击,为建立主动安全防御体制奠定基础。

二、研究内容

本文将互联网云终端用户和云服务提供商之间的攻防抽象为不完全信息动态博弈,根据博弈结果,动态调整用户信任等级,并据此采取相应的访问控制措施。

(一)基于动态博弈的博弈模型建立

本文采用不完全信息多阶段的动态博弈来描述云服务提供商与云终端用户间的博弈动作,其各个阶段博弈重复进行信号博弈。

云终端用户再经过身份信息认证后,系统会自动判断出用户的属性。即值得信任用户和不值得信任用户。可信用户总是正常使用云服务提供商所提供的服务,不可信用户可能对云系统发起攻击,也可能伪装为可信用户,潜伏在云系统中,等到时机成熟对云系统发起攻击。因为云服务供应商不知道用户会在什么时间、地点停止传送行为,所以我们可以设定重复博弈次数为x次,x=0,1,…。为利于判断,可简化重复博弈,贴现情况不作考虑,即在博弈的不同时期,参加方的效用保持恒定。

1.相关定义

云环境一般包括以下几个部分:参加者、动作集、收益矩阵和不同参加者的动作概率等。

(1)参加者。参加者包括m个云终端用户集合E={e1,e2,…,em}和n个云服务提供商的集合F={f1,f2,…,fn}。每个ei均可疑访问任意一个fj。

(2)动作集。用户可能产生两种行为:正常请求、异常请求,记为a1,a2.云服务提供商的行为集合包括接受请求和拒绝请求,记为b1,b2。

(3)收益矩阵G={gkl}。收益矩阵能够依据云服务供应商Uj、各种形态的用户Ui,采取相应举措来获取收益。收益矩阵适应对象是各个服务提供商j和用户i。

(4)动作概率。动作概率包含云终端用户的行为概率矩阵Pc和云服务提供商的概率矩阵P={pij}。

本文的研究重点在于确定收益矩阵G和行为概率矩阵Pc、P。

2.博弈矩阵

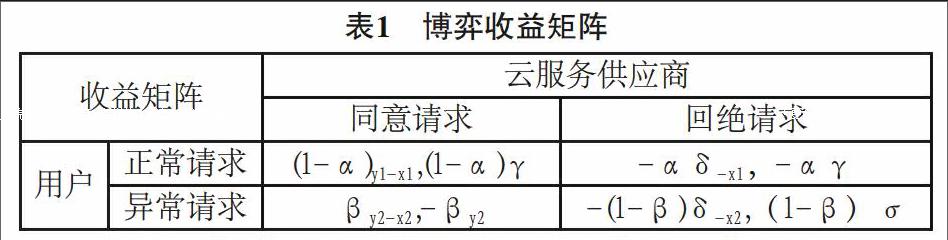

本论文最终要获取云终端用户和服务供应商间的博弈收益,为了化繁为简,我们可以将申请的花费设为定值,与整个博弈行为有联系的参数作如下规定:

X={x1,x2}表示云终端用户采取不同行为ai时相应的开销。Y={y1,y2}表示云终端用户采用不同路径ai时获取的收益根据云服务供应商,设:

(1)用户的正常请求,收益为γ;

(2)判断出用户不可信任时,收益为0;

(3)检验状态异常但已将其拦截,此时获得取收益为σ。

设系统错报率(把正常请求判断成异常请求)为α,漏报率(把异常请求判断为正常请求)为β,则能够得到表1中的博弈对象的收益矩阵。

本文主要把云服务供应商的收益作为主要考察对象,在明确最终收益前,要先确定PU和P。它们主要通过用户行为模型和改良模型来获得。

(二)用户行为判断

用户行为判断主要是为了明确用户身份,依据各式云终端用户身份,云服务供应商采取相应行径,使利益达到最优。

对任意时刻,本文计算用户的行为关系和云服务提供商的连接关系。利用此连接关系,计算在一个周期内,用户与云服务提供商的正常请求次数γij以及异常请求次数ρij,然后计算出单位时间内的请求次数,并由此最终确定用户的状态。

设定单位时间的异常访问次数阈值ε,并进行如下判定:

1.当ρij>ε,此时云终端用户i是不值得信任用户的概率较高,云服务供应商回绝用户请求。

2.当ρij≤ε,这是还要参考单位时间内请求次数,并以此构建用户正常请求的隶属度数学表达式。在互联网随机工程中,正态分布模型应用最广泛,这里就是运用正态隶属度来构建概率关系。

得到隶属度概率后,接下来就能够确认用户的动作概率。

参考文献:

[1]赵洁,肖南峰,钟军锐.基于贝叶斯网络和行为日志挖掘的行为信任控制[J] .华南理工大学学报, 2009, 37(5):94-100.

[2]林闯.可信网络中用户行为可信的研究[J].计算机研究与发展,2008, 45(12):2033-2043.

[3]Tian Liqin, Lin Chuang, Sun Jinxia.A kind of prediction method of user behaviour for future trustworthy network[A].Proc .of ICCT' 06[C] .Beijing:IEEE Press,2006.199 -202.

[4]田立勤.可信網络中一种基于行为信任预测的博弈控制机制[J].计算机学报,2007,30(11): 1930-1938.

[5]Wang Wenjing, M Chatterjee,K Kwiat.Coexistence with mali-cious nodes:A game theoretic approach [A].Proc of GameNets'09[C].Istanbul:IEEE Press,2009.277 -286.

[6]K Murali,TV Lakshman,Detecting network intrusions viasampling:a game theoretic approach[A].Proceedings of IN-FOCOM 2003[C] .San Francisco :IEEE Press,2003.1880-1889.

[7]Wang Yuanzhuo,Lin Chuang,Wang Yang, Meng Kun.Securityanalysis of enterprise network based on stochastic game nets model[A].Proc.of ICC′09[C].Dresden:IEEE Press, 2009.

[8]张维迎.博弈论与信息经济学[M].上海:上海人民出版社,2004.

[9]闫新娟.基于行为分析的主动防御技术研究.计算机安全[J],2010,10(11): 38-39.